Exastro on Kubernetes - Online¶

目的¶

特徴¶

前提条件¶

クライアント要件

動作確認が取れているクライアントアプリケーションのバージョンは下記のとおりです。表 1 クライアント要件¶ アプリケーション

バージョン

Helm

v3.9.x

kubectl

1.23

デプロイ環境

動作確認が取れているコンテナ環境の最小要求リソースとバージョンは下記のとおりです。表 2 ハードウェア要件(最小構成)¶ リソース種別

要求リソース

CPU

2 Cores (3.0 GHz, x86_64)

Memory

4GB

Storage (Container image size)

10GB

Kubernetes (Container image size)

1.23 以上

表 3 ハードウェア要件(推奨構成)¶ リソース種別

要求リソース

CPU

4 Cores (3.0 GHz, x86_64)

Memory

16GB

Storage (Container image size)

120GB

Kubernetes (Container image size)

1.23 以上

警告

要求リソースは Exastro IT Automation のコア機能に対する値です。同一クラスタ上に Keycloak や MariaDB などの外部ツールをデプロイする場合は、その分のリソースが別途必要となります。データベースおよびファイルの永続化のために、別途ストレージ領域を用意する必要があります。Storage サイズには、Exastro IT Automation が使用する入出力データのファイルは含まれていないため、利用状況に応じて容量を見積もる必要があります。通信要件

- クライアントからデプロイ先のコンテナ環境にアクセスできる必要があります。

- Platform 管理者用と一般ユーザー用の2つ通信ポートが使用となります。

- コンテナ環境からコンテナイメージの取得のために、Docker Hub に接続できる必要があります。

外部コンポーネント

- MariaDB、もしくは、MySQL サーバ

- GitLab リポジトリ、および、アカウントの払い出しが可能なこと

警告

GitLab 環境を同一クラスタに構築する場合は、GitLab のシステム要件に対応する最小要件を追加で容易する必要があります。Database 環境を同一クラスタに構築する場合は、使用する Database のシステム要件に対応する最小要件を定義する必要があります

インストールの準備¶

Helm リポジトリの登録¶

共通基盤 (Exastro Platform)

Exastro IT Automation

リポジトリ |

|---|

1# Exastro システムの Helm リポジトリを登録

2helm repo add exastro https://exastro-suite.github.io/exastro-helm/ --namespace exastro

3# リポジトリ情報の更新

4helm repo update

デフォルト設定値の取得¶

helm show values exastro/exastro > exastro.yaml

exastro.yaml

1# Default values for Exastro.

2# This is a YAML-formatted file.

3# Declare variables to be passed into your templates.

4global:

5 itaGlobalDefinition:

6 config:

7 DEFAULT_LANGUAGE: "ja"

8 LANGUAGE: "en"

9 TZ: "Asia/Tokyo"

10 secret:

11 ENCRYPT_KEY: ""

12 persistence:

13 enabled: true

14 accessMode: ReadWriteMany

15 size: 10Gi

16 volumeType: hostPath # e.g.) hostPath or AKS

17 storageClass: "-" # e.g.) azurefile or - (None)

18 # matchLabels:

19 # release: "stable"

20 # matchExpressions:

21 # - {key: environment, operator: In, values: [dev]}

22 itaDatabaseDefinition:

23 config:

24 DB_VENDOR: "mariadb"

25 DB_HOST: "mariadb"

26 DB_PORT: "3306"

27 DB_DATABASE: "ITA_DB"

28 secret:

29 DB_ADMIN_USER: "root"

30 DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm"

31 DB_USER: "ITA_USER"

32 DB_PASSWORD: "Ch@ngeMeITADB"

33 pfGlobalDefinition:

34 config:

35 DEFAULT_LANGUAGE: "ja"

36 LANGUAGE: "en"

37 TZ: "Asia/Tokyo"

38 secret:

39 ENCRYPT_KEY: ""

40 pfAuditLogDefinition:

41 name: pf-auditlog

42 persistence:

43 enabled: false

44 reinstall: false

45 accessMode: ReadWriteMany

46 size: 10Gi

47 volumeType: hostPath # e.g.) hostPath or AKS

48 storageClass: "-" # e.g.) azurefile or - (None)

49 # matchLabels:

50 # release: "stable"

51 # matchExpressions:

52 # - {key: environment, operator: In, values: [dev]}

53 pfDatabaseDefinition:

54 config:

55 DB_VENDOR: "mariadb"

56 DB_HOST: "mariadb"

57 DB_PORT: "3306"

58 DB_DATABASE: "platform"

59 secret:

60 DB_ADMIN_USER: "root"

61 DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm"

62 DB_USER: "pf-user"

63 DB_PASSWORD: "Ch@ngeMePFDB"

64 keycloakDefinition:

65 secret:

66 SYSTEM_ADMIN: "admin"

67 SYSTEM_ADMIN_PASSWORD: "Ch@ngeMeKCAdm"

68 KEYCLOAK_DB_USER: "keycloak"

69 KEYCLOAK_DB_PASSWORD: "Ch@ngeMeKCADB"

70 gitlabDefinition:

71 config:

72 GITLAB_PROTOCOL: "http"

73 GITLAB_HOST: "" # "gitlab" if use container.

74 GITLAB_PORT: "8080"

75 secret:

76 GITLAB_ROOT_PASSWORD: "Ch@ngeMeGL"

77 GITLAB_ROOT_TOKEN: "change-this-token"

78 mongoDefinition:

79 config:

80 MONGO_PROTOCOL: "http"

81 MONGO_HOST: "mongo" # "mongo" if use container.

82 MONGO_PORT: "27017"

83 secret:

84 MONGO_ADMIN_USER: "admin"

85 MONGO_ADMIN_PASSWORD: "Ch@ngeMeMGAdm"

86

87exastro-it-automation:

88 ita-api-admin:

89 replicaCount: 1

90 image:

91 repository: "docker.io/exastro/exastro-it-automation-api-admin"

92 tag: ""

93 pullPolicy: IfNotPresent

94 extraEnv:

95 PLATFORM_API_HOST: "platform-api"

96 PLATFORM_API_PORT: "8000"

97

98 ita-api-organization:

99 replicaCount: 1

100 image:

101 repository: "docker.io/exastro/exastro-it-automation-api-organization"

102 tag: ""

103 pullPolicy: IfNotPresent

104 extraEnv:

105 PLATFORM_API_HOST: "platform-api"

106 PLATFORM_API_PORT: "8000"

107

108 ita-api-oase-receiver:

109 replicaCount: 1

110 image:

111 repository: "docker.io/exastro/exastro-it-automation-api-oase-receiver"

112 tag: ""

113 pullPolicy: IfNotPresent

114 extraEnv:

115 LISTEN_PORT: "8000"

116 PLATFORM_API_HOST: "platform-api"

117 PLATFORM_API_PORT: "8000"

118

119 ita-api-ansible-execution-receiver:

120 replicaCount: 1

121 image:

122 repository: "docker.io/exastro/exastro-it-automation-api-ansible-execution-receiver"

123 tag: ""

124 pullPolicy: IfNotPresent

125 extraEnv:

126 LISTEN_PORT: "8000"

127 PLATFORM_API_HOST: "platform-api"

128 PLATFORM_API_PORT: "8000"

129

130 ita-by-ansible-execute:

131 replicaCount: 1

132 image:

133 repository: "docker.io/exastro/exastro-it-automation-by-ansible-execute"

134 tag: ""

135 pullPolicy: IfNotPresent

136 extraEnv:

137 EXECUTE_INTERVAL: "3"

138 ANSIBLE_AGENT_IMAGE: "docker.io/exastro/exastro-it-automation-by-ansible-agent"

139 ANSIBLE_AGENT_IMAGE_TAG: ""

140 PLATFORM_API_HOST: "platform-api"

141 PLATFORM_API_PORT: "8000"

142 serviceAccount:

143 create: false

144 name: "ita-by-ansible-execute-sa"

145

146 ita-by-ansible-legacy-role-vars-listup:

147 replicaCount: 1

148 extraEnv:

149 EXECUTE_INTERVAL: "10"

150 PLATFORM_API_HOST: "platform-api"

151 PLATFORM_API_PORT: "8000"

152 image:

153 repository: "docker.io/exastro/exastro-it-automation-by-ansible-legacy-role-vars-listup"

154 tag: ""

155 pullPolicy: IfNotPresent

156

157 ita-by-ansible-legacy-vars-listup:

158 replicaCount: 1

159 extraEnv:

160 EXECUTE_INTERVAL: "10"

161 PLATFORM_API_HOST: "platform-api"

162 PLATFORM_API_PORT: "8000"

163 image:

164 repository: "docker.io/exastro/exastro-it-automation-by-ansible-legacy-vars-listup"

165 tag: ""

166 pullPolicy: IfNotPresent

167

168 ita-by-ansible-pioneer-vars-listup:

169 replicaCount: 1

170 extraEnv:

171 EXECUTE_INTERVAL: "10"

172 PLATFORM_API_HOST: "platform-api"

173 PLATFORM_API_PORT: "8000"

174 image:

175 repository: "docker.io/exastro/exastro-it-automation-by-ansible-pioneer-vars-listup"

176 tag: ""

177 pullPolicy: IfNotPresent

178

179 ita-by-ansible-towermaster-sync:

180 replicaCount: 1

181 extraEnv:

182 EXECUTE_INTERVAL: "10"

183 PLATFORM_API_HOST: "platform-api"

184 PLATFORM_API_PORT: "8000"

185 image:

186 repository: "docker.io/exastro/exastro-it-automation-by-ansible-towermaster-sync"

187 tag: ""

188 pullPolicy: IfNotPresent

189

190 ita-by-cicd-for-iac:

191 replicaCount: 1

192 extraEnv:

193 EXECUTE_INTERVAL: "10"

194 PLATFORM_API_HOST: "platform-api"

195 PLATFORM_API_PORT: "8000"

196 image:

197 repository: "docker.io/exastro/exastro-it-automation-by-cicd-for-iac"

198 tag: ""

199 pullPolicy: IfNotPresent

200

201 ita-by-collector:

202 replicaCount: 1

203 extraEnv:

204 EXECUTE_INTERVAL: "10"

205 PLATFORM_API_HOST: "platform-api"

206 PLATFORM_API_PORT: "8000"

207 image:

208 repository: "docker.io/exastro/exastro-it-automation-by-collector"

209 tag: ""

210 pullPolicy: IfNotPresent

211

212 ita-by-conductor-regularly:

213 replicaCount: 1

214 extraEnv:

215 EXECUTE_INTERVAL: "10"

216 PLATFORM_API_HOST: "platform-api"

217 PLATFORM_API_PORT: "8000"

218 image:

219 repository: "docker.io/exastro/exastro-it-automation-by-conductor-regularly"

220 tag: ""

221 pullPolicy: IfNotPresent

222

223 ita-by-conductor-synchronize:

224 replicaCount: 1

225 extraEnv:

226 EXECUTE_INTERVAL: "3"

227 PLATFORM_API_HOST: "platform-api"

228 PLATFORM_API_PORT: "8000"

229 image:

230 repository: "docker.io/exastro/exastro-it-automation-by-conductor-synchronize"

231 tag: ""

232 pullPolicy: IfNotPresent

233

234 ita-by-excel-export-import:

235 replicaCount: 1

236 extraEnv:

237 EXECUTE_INTERVAL: "10"

238 PLATFORM_API_HOST: "platform-api"

239 PLATFORM_API_PORT: "8000"

240 image:

241 repository: "docker.io/exastro/exastro-it-automation-by-excel-export-import"

242 tag: ""

243 pullPolicy: IfNotPresent

244

245 ita-by-execinstance-dataautoclean:

246 replicaCount: 1

247 extraEnv:

248 EXECUTE_INTERVAL: "10"

249 PLATFORM_API_HOST: "platform-api"

250 PLATFORM_API_PORT: "8000"

251 image:

252 repository: "docker.io/exastro/exastro-it-automation-by-execinstance-dataautoclean"

253 tag: ""

254 pullPolicy: IfNotPresent

255

256 ita-by-file-autoclean:

257 replicaCount: 1

258 extraEnv:

259 EXECUTE_INTERVAL: "10"

260 PLATFORM_API_HOST: "platform-api"

261 PLATFORM_API_PORT: "8000"

262 image:

263 repository: "docker.io/exastro/exastro-it-automation-by-file-autoclean"

264 tag: ""

265 pullPolicy: IfNotPresent

266

267 ita-by-hostgroup-split:

268 replicaCount: 1

269 extraEnv:

270 EXECUTE_INTERVAL: "10"

271 PLATFORM_API_HOST: "platform-api"

272 PLATFORM_API_PORT: "8000"

273 image:

274 repository: "docker.io/exastro/exastro-it-automation-by-hostgroup-split"

275 tag: ""

276 pullPolicy: IfNotPresent

277

278 ita-by-menu-create:

279 replicaCount: 1

280 extraEnv:

281 EXECUTE_INTERVAL: "10"

282 PLATFORM_API_HOST: "platform-api"

283 PLATFORM_API_PORT: "8000"

284 image:

285 repository: "docker.io/exastro/exastro-it-automation-by-menu-create"

286 tag: ""

287 pullPolicy: IfNotPresent

288

289 ita-by-menu-export-import:

290 replicaCount: 1

291 extraEnv:

292 EXECUTE_INTERVAL: "10"

293 PLATFORM_API_HOST: "platform-api"

294 PLATFORM_API_PORT: "8000"

295 image:

296 repository: "docker.io/exastro/exastro-it-automation-by-menu-export-import"

297 tag: ""

298 pullPolicy: IfNotPresent

299

300 ita-by-oase-conclusion:

301 replicaCount: 1

302 extraEnv:

303 EXECUTE_INTERVAL: "10"

304 PLATFORM_API_HOST: "platform-api"

305 PLATFORM_API_PORT: "8000"

306 image:

307 repository: "docker.io/exastro/exastro-it-automation-by-oase-conclusion"

308 tag: ""

309 pullPolicy: IfNotPresent

310

311 ita-by-terraform-cli-execute:

312 replicaCount: 1

313 extraEnv:

314 EXECUTE_INTERVAL: "3"

315 PLATFORM_API_HOST: "platform-api"

316 PLATFORM_API_PORT: "8000"

317 image:

318 repository: "docker.io/exastro/exastro-it-automation-by-terraform-cli-execute"

319 tag: ""

320 pullPolicy: IfNotPresent

321

322 ita-by-terraform-cli-vars-listup:

323 replicaCount: 1

324 extraEnv:

325 EXECUTE_INTERVAL: "10"

326 PLATFORM_API_HOST: "platform-api"

327 PLATFORM_API_PORT: "8000"

328 image:

329 repository: "docker.io/exastro/exastro-it-automation-by-terraform-cli-vars-listup"

330 tag: ""

331 pullPolicy: IfNotPresent

332

333 ita-by-terraform-cloud-ep-execute:

334 replicaCount: 1

335 extraEnv:

336 EXECUTE_INTERVAL: "3"

337 PLATFORM_API_HOST: "platform-api"

338 PLATFORM_API_PORT: "8000"

339 image:

340 repository: "docker.io/exastro/exastro-it-automation-by-terraform-cloud-ep-execute"

341 tag: ""

342 pullPolicy: IfNotPresent

343

344 ita-by-terraform-cloud-ep-vars-listup:

345 replicaCount: 1

346 extraEnv:

347 EXECUTE_INTERVAL: "10"

348 PLATFORM_API_HOST: "platform-api"

349 PLATFORM_API_PORT: "8000"

350 image:

351 repository: "docker.io/exastro/exastro-it-automation-by-terraform-cloud-ep-vars-listup"

352 tag: ""

353 pullPolicy: IfNotPresent

354

355 ita-web-server:

356 replicaCount: 1

357 image:

358 repository: "docker.io/exastro/exastro-it-automation-web-server"

359 tag: ""

360 pullPolicy: IfNotPresent

361

362 ita-migration:

363 extraEnv:

364 PLATFORM_API_HOST: "platform-api"

365 PLATFORM_API_PORT: "8000"

366 image:

367 repository: "docker.io/exastro/exastro-it-automation-migration"

368 tag: ""

369 pullPolicy: IfNotPresent

370

371exastro-platform:

372 platform-api:

373 image:

374 repository: "docker.io/exastro/exastro-platform-api"

375 tag: ""

376

377 platform-auth:

378 extraEnv:

379 # Please set the URL to access

380 EXTERNAL_URL: ""

381 EXTERNAL_URL_MNG: ""

382 ingress:

383 enabled: true

384 hosts:

385 - host: exastro-suite.example.local

386 paths:

387 - path: /

388 pathType: Prefix

389 backend: "http"

390 - host: exastro-suite-mng.example.local

391 paths:

392 - path: /

393 pathType: Prefix

394 backend: "httpMng"

395 tls: []

396 # - secretName: chart-example-tls

397 # hosts:

398 # - chart-example.local

399 secrets: []

400 # - name: chart-example-tls

401 # certificate: |-

402 # -----BEGIN CERTIFICATE-----

403 # ...

404 # -----END CERTIFICATE-----

405 # key: |-

406 # -----BEGIN PRIVATE KEY-----

407 # ...

408 # -----END PRIVATE KEY-----

409 service:

410 type: ClusterIP

411 # http:

412 # nodePort: 30080

413 # httpMng:

414 # nodePort: 30081

415 image:

416 repository: "docker.io/exastro/exastro-platform-auth"

417 tag: ""

418

419 platform-job:

420 extraEnv:

421 # LOG_LEVEL: "INFO"

422 # SUB_PROCESS_TERMINATE_REQUEST_SECONDS: "1800"

423 # SUB_PROCESS_ACCEPTABLE: "2"

424 # SUB_PROCESS_MAX_JOBS: "10"

425 # SUB_PROCESS_WATCH_INTERVAL_SECONDS: "1.0"

426 # SUB_PROCESS_DB_RECONNECT_INTERVAL_SECONDS: "60"

427 # SUB_PROCESS_DB_HEALTH_CHECK_INTERVAL_SECONDS: "5"

428 # SUB_PROCESS_MAX_CANCEL_TIMEOUT: "10"

429 # JOB_STATUS_WATCH_INTERVAL_SECONDS: "1.0"

430 # JOB_CANCEL_TIMEOUT_SECONDS: "5.0"

431 # JOB_NOTIFICATION_TIMEOUT_SECONDS: "20"

432 # JOB_NOTIFICATION_TEAMS_CONNECTION_TIMEOUT: "3.0"

433 # JOB_NOTIFICATION_TEAMS_READ_TIMEOUT: "10.0"

434 # JOB_NOTIFICATION_SMTP_TIMEOUT: "10.0"

435 # JOB_NOTIFICATION_SMTPS_SSL_VERIFY_ENABLED: "TRUE"

436 # JOB_FORCE_UPDATE_STATUS_TIMEOUT_SECONDS: "60"

437 # JOB_FORCE_UPDATE_STATUS_INTERVAL_SECONDS: "180"

438 # JOB_FORCE_UPDATE_STATUS_PROGRASS_SECONDS: "600"

439 image:

440 repository: "docker.io/exastro/exastro-platform-job"

441 tag: ""

442

443 platform-migration:

444 image:

445 repository: "docker.io/exastro/exastro-platform-migration"

446 tag: ""

447

448 platform-web:

449 image:

450 repository: "docker.io/exastro/exastro-platform-web"

451 tag: ""

452

453 mariadb:

454 enabled: true

455 image:

456 repository: "docker.io/mariadb"

457 tag: "10.11"

458 pullPolicy: IfNotPresent

459 imagePullSecrets: []

460 persistence:

461 enabled: true

462 accessMode: ReadWriteOnce

463 size: 20Gi

464 storageClass: "-" # e.g.) azurefile or - (None)

465 matchLabels:

466 name: pv-database

467 matchExpressions:

468 # - {key: name, operator: In, values: [pv-database]}

469 dbSetup:

470 dbConfInfo:

471 name: mysql-server-conf-config

472 customCnf: |-

473 [mysqld]

474 character-set-server=utf8mb4

475 collation-server=utf8mb4_bin

476 secure_file_priv=/tmp

477 lower_case_table_names=1

478 [client]

479 default-character-set=utf8mb4

480 resources:

481 requests:

482 memory: "256Mi"

483 cpu: "1m"

484 limits:

485 memory: "2Gi"

486 cpu: "4"

487

488 keycloak:

489 enabled: true

490 image:

491 repository: "docker.io/exastro/keycloak"

492 tag: ""

493 pullPolicy: IfNotPresent

494 extraEnv:

495 # If you use Azure MySQL, add options like below

496 # KC_DB_URL_PROPERTIES: "?useSSL=false"

497 resources: {}

498 # requests:

499 # memory: "256Mi"

500 # cpu: "1m"

501 # limits:

502 # memory: "2Gi"

503 # cpu: "4"

504

505 gitlab:

506 enabled: false

507 extraEnv:

508 GITLAB_OMNIBUS_CONFIG: |

509 postgresql['shared_buffers'] = "2048MB"

510 postgresql['work_mem'] = "128MB"

511 postgresql['maintenance_work_mem'] = "128MB"

512 postgresql['effective_cache_size'] = "128MB"

513 postgresql['checkpoint_segments'] = 16

514 postgresql['checkpoint_timeout'] = "10min"

515 external_url 'http://gitlab:40080'

516 nginx['listen_port'] = 40080

517 gitlab_rails['initial_root_password'] = "${GITLAB_ROOT_PASSWORD:-}"

518 gitlab_rails['registry_enabled'] = false;

519 gitlab_rails['db_prepared_statements'] = false;

520 gitlab_rails['monitoring_whitelist'] = ['0.0.0.0/0']

521 # gitlab_rails['env'] = {'MALLOC_CONF' => 'dirty_decay_ms:1000,muzzy_decay_ms:1000'}

522 # puma['worker_processes'] = 0

523 prometheus_monitoring['enable'] = false

524 # sidekiq['max_concurrency'] = 10

525 # gitaly['env'] = {'MALLOC_CONF' => 'dirty_decay_ms:1000,muzzy_decay_ms:1000', 'GITALY_COMMAND_SPAWN_MAX_PARALLEL' => '2'}

526 GITLAB_POST_RECONFIGURE_SCRIPT: |

527 while ! curl -sfI -o /dev/null http://localhost:40080/-/readiness;

528 do

529 echo "GitLab service is not ready."

530 sleep 1

531 done

532 echo "GitLab service started normally"

533 curl -Ssf -H "PRIVATE-TOKEN: ${GITLAB_ROOT_TOKEN:-}" "http://localhost:40080/api/v4/version" || (

534 gitlab-rails runner "token = User.find_by_username('root').personal_access_tokens.create(scopes: [:api, :write_repository, :sudo], name: 'exastro system token'); token.set_token('${GITLAB_ROOT_TOKEN:-}'); token.save!"

535 )

536 echo "GitLab post reconfigure script ended."

537 image:

538 repository: "docker.io/gitlab/gitlab-ce"

539 tag: "15.11.13-ce.0"

540 pullPolicy: IfNotPresent

541 # Overrides the image tag whose default is the chart appVersion.

542 persistence:

543 enabled: true

544 volumeName: pv-gitlab

545 accessMode: ReadWriteMany

546 size: 20Gi

547 storageClass: "-" # e.g.) azurefile or - (None)

548 matchLabels:

549 name: pv-gitlab

550 matchExpressions:

551 # - {key: name, operator: In, values: [pv-gitlab]}

552 resources: {}

553 # requests:

554 # memory: "4Gi"

555 # cpu: "4"

556 # limits:

557 # memory: "8Gi"

558 # cpu: "8"

559 service:

560 type: ClusterIP

561 name: gitlab

562 port: 40080

563 # nodePort: 30082

564

565 mongo:

566 enabled: true

567 image:

568 repository: "docker.io/mongo"

569 pullPolicy: IfNotPresent

570 # Overrides the image tag whose default is the chart appVersion.

571 tag: "6.0"

572 persistence:

573 enabled: true

574 accessMode: ReadWriteOnce

575 size: 20Gi

576 storageClass: "-" # e.g.) azurefile, local-path or - (None)

577 matchLabels:

578 # release: "pv-mongo"

579 matchExpressions:

580 # - {key: name, operator: In, values: [pv-mongo]}

581 dbSetup:

582 dbConfInfo:

583 name: mongo-server-conf-config

584 customCnf: |

585 systemLog:

586 verbosity: 0

587 # destination: file

588 # path: /root/logs/mongod.log

589 timeStampFormat: iso8601-utc

590 # storage:

591 # directoryPerDB: true

592 # dbPath: /root/data

593 # engine: wiredTiger

594 # wiredTiger:

595 # engineConfig:

596 # cacheSizeGB: 1

597 # journal:

598 # enabled: true

599 # processManagement:

600 # fork: true

601 # net:

602 # port: 27017

603 # bindIp: 0.0.0.0

604 # security:

605 # authorization: enabled

606 resources: {}

607 # requests:

608 # memory: "4Gi"

609 # cpu: "4"

610 # limits:

611 # memory: "8Gi"

612 # cpu: "4"

613 affinity:

614 podAntiAffinity:

615 requiredDuringSchedulingIgnoredDuringExecution:

616 - labelSelector:

617 matchExpressions:

618 - key: name

619 operator: In

620 values:

621 - mongo

622 topologyKey: kubernetes.io/hostname

exastro.yaml に対してインストールに必要なパラメータを設定してきいます。サービス公開の設定¶

Ingress

LoadBalancer

NodePort

注釈

パラメータ¶

パラメータ |

説明 |

変更 |

デフォルト値・選択可能な設定値 |

|---|---|---|---|

exastro-platform.platform-auth.extraEnv.EXTERNAL_URL |

Exastro Platform エンドポイントの公開URL。

リバースプロキシや PAT(Port Address Transport) などにより、Exastro のエンドポイントと公開時の URL に齟齬が発生することで、サービス接続に失敗する場合に設定をする必要があります。

|

可 |

公開用エンドポイントのURL

(http[s]://your-exastro.domain:port)

|

exastro-platform.platform-auth.extraEnv.EXTERNAL_URL_MNG |

Exastro Platform 管理コンソールのエンドポイントの公開URL。

リバースプロキシや PAT(Port Address Transport) などにより、Exastro のエンドポイントと公開時の URL に齟齬が発生することで、サービス接続に失敗する場合に設定をする必要があります。

|

可 |

公開用エンドポイントのURL

(http[s]://your-exastro.domain:port)

|

exastro-platform.platform-auth.extraEnv.AUDIT_LOG_ENABLED |

監査ログの出力有無。

|

可 |

True (デフォルト): 出力する

False: 出力しない

|

exastro-platform.platform-auth.extraEnv.AUDIT_LOG_PATH |

監査ログのファイル名(ファイルパス)。

|

可 |

exastro-audit.log (デフォルト)

|

exastro-platform.platform-auth.extraEnv.AUDIT_LOG_FILE_MAX_BYTE |

監査ログファイルの最大サイズ(Byte)を指定できます。

|

可 |

100000000 (デフォルト)

|

exastro-platform.platform-auth.extraEnv.AUDIT_LOG_BACKUP_COUNT |

監査ログファイルのバックアップカウント数。

監査ログファイルの最大サイズ(Byte)を超えた際、ファイル名に"."+数値で指定された値の分、バックアップされます。

|

可 |

30 (デフォルト)

|

exastro-platform.platform-auth.ingress.enabled |

Exastro Platform における Ingress 利用の要否 |

可 |

true (デフォルト): Exastro Platform にアクセスするための Ingress Controller をデプロイします。

false : Ingress Controller をデプロイしません。

|

exastro-platform.platform-auth.ingress.hosts[0].host |

Exastro Platform 管理コンソールエンドポイントのホスト名、もしくは、FQDN

別途、DNSへのレコード登録が必要です。

|

可 (Ingress利用時) |

"exastro-suite.example.local" |

exastro-platform.platform-auth.ingress.hosts[0].paths[0].path |

Exastro Platform 管理コンソールエンドポイントのパスのルール |

不可 |

"/" |

exastro-platform.platform-auth.ingress.hosts[0].paths[0].pathType |

Exastro Platform 管理コンソールエンドポイントのパスの一致条件 |

不可 |

"Prefix" |

exastro-platform.platform-auth.ingress.hosts[0].paths[0].backend |

Exastro Platform 管理コンソールのサービス名 |

不可 |

"http" |

exastro-platform.platform-auth.ingress.hosts[1].host |

Exastro Platform エンドポイントのホスト名、もしくは、FQDN

別途、DNSへのレコード登録が必要です。

|

可 (Ingress利用時) |

"exastro-suite-mng.example.local" |

exastro-platform.platform-auth.ingress.hosts[1].paths[0].path |

Exastro Platform エンドポイントのパスのルール |

不可 |

"/" |

exastro-platform.platform-auth.ingress.hosts[1].paths[0].pathType |

Exastro Platform エンドポイントのパスの一致条件 |

不可 |

"Prefix" |

exastro-platform.platform-auth.ingress.hosts[1].paths[0].backend |

Exastro Platform エンドポイントのエンドポイントのサービス名 |

不可 |

"httpMng" |

exastro-platform.platform-auth.ingress.tls[0].secretName |

Exastro Platform 公開用エンドポイントのSSL/TLS 証明書を保管している Kubernetes シークレット名 |

可 (Ingress利用時) |

任意の文字列 |

exastro-platform.platform-auth.ingress.tls[0].hosts |

Exastro Platform 公開用エンドポイントのSSL/TLSを使用するホスト名、もしくは、FQDN |

可 (Ingress利用時) |

任意の文字列 |

exastro-platform.platform-auth.ingress.secrets[0].name |

Exastro Platform 公開用エンドポイントのSSL/TLS 証明書を保管する Kubernetes シークレット名 |

可 (Ingress利用時) |

任意の文字列 |

exastro-platform.platform-auth.ingress.secrets[0].certificate |

Exastro Platform 公開用エンドポイントのSSL/TLS 証明書に使用する証明書ファイルの値 |

可 (Ingress利用時) |

証明書ファイルの値の例

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

|

exastro-platform.platform-auth.ingress.secrets[0].key |

Exastro Platform 公開用エンドポイントのSSL/TLS 証明書に使用する鍵ファイルの値 |

可 (Ingress利用時) |

鍵ファイルの値の例

-----BEGIN PRIVATE KEY-----

...

-----END PRIVATE KEY-----

|

exastro-platform.platform-auth.service.type |

Exastro Platform のサービスタイプ |

可 |

ClusterIP (デフォルト): Ingress Controller を利用する場合などに選択

LoadBalancer : LoadBalancer を利用する場合に選択

NodePort : NodePort を利用する場合に選択

|

exastro-platform.platform-auth.service.http.nodePort |

Exastro Platform のサービス用公開ポート番号

|

可 (NodePort利用時) |

"30080" |

exastro-platform.platform-auth.service.httpMng.nodePort |

Exastro Platform のシステム管理用公開ポート番号

|

可 (NodePort利用時) |

"30081" |

exastro-platform.platform-auth.image.repository |

コンテナイメージのリポジトリ名 |

不可 |

"docker.io/exastro/exastro-platform-auth" |

exastro-platform.platform-auth.image.tag |

コンテナイメージのタグ |

不可 |

"" |

設定例¶

特徴

パブリッククラウドなどで Ingress Controller が利用可能な場合、Ingress を使ったサービス公開ができます。クラスタ内にロードバランサーを構築して、ユーザー自身が運用したい場合などにメリットがあります。設定例

サービス公開用のドメイン情報を Ingress に登録することでDNSを使ったサービス公開を行います。Azure におけるドメイン名の確認方法については Azure Kubernetes Service を確認してください。クラウドプロバイダ毎に必要な annotations を指定してください。下記は、AKS の Ingress Controller を使用する際の例を記載しています。--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_ingress_setting.yaml @@ -377,17 +377,26 @@ platform-auth: extraEnv: # Please set the URL to access - EXTERNAL_URL: "" - EXTERNAL_URL_MNG: "" + EXTERNAL_URL: "http://exastro-suite.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io" + EXTERNAL_URL_MNG: "http://exastro-suite-mng.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io" ingress: enabled: true + annotations: + kubernetes.io/ingress.class: addon-http-application-routing + nginx.ingress.kubernetes.io/proxy-body-size: "0" + nginx.ingress.kubernetes.io/proxy-read-timeout: "300" + nginx.ingress.kubernetes.io/proxy-buffer-size: 256k + nginx.ingress.kubernetes.io/server-snippet: | + client_header_buffer_size 100k; + large_client_header_buffers 4 100k; + hosts: - - host: exastro-suite.example.local + - host: exastro-suite.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io paths: - path: / pathType: Prefix backend: "http" - - host: exastro-suite-mng.example.local + - host: exastro-suite-mng.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io paths: - path: / pathType: Prefix

※ 大容量ファイルのアップロードなどで処理に時間が掛かる場合は、想定する最大時間(秒数)の設定が必要となります。nginx.ingress.kubernetes.io/proxy-read-timeout: "300"

※ Ingress を使用して HTTPS 接続を有効にする際は、以下の設定が必要となります。platform-auth: extraEnv: # Please set the URL to access - EXTERNAL_URL: "http://exastro-suite.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io" - EXTERNAL_URL_MNG: "http://exastro-suite-mng.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io" + EXTERNAL_URL: "https://exastro-suite.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io" + EXTERNAL_URL_MNG: "https://exastro-suite-mng.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io" ingress: enabled: true annotations: kubernetes.io/ingress.class: addon-http-application-routing nginx.ingress.kubernetes.io/proxy-body-size: "0" nginx.ingress.kubernetes.io/proxy-read-timeout: "300" nginx.ingress.kubernetes.io/proxy-buffer-size: 256k nginx.ingress.kubernetes.io/server-snippet: | client_header_buffer_size 100k; large_client_header_buffers 4 100k; hosts: - host: exastro-suite.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io paths: - path: / pathType: Prefix backend: "http" - host: exastro-suite-mng.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io paths: - path: / pathType: Prefix backend: "httpMng" - tls: [] + tls: + - secretName: exastro-suite-tls + hosts: + - exastro-suite.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io + - exastro-suite-mng.xxxxxxxxxxxxxxxxxx.japaneast.aksapp.io - secrets: [] + secrets: + - name: exastro-suite-tls + certificate: |- + -----BEGIN CERTIFICATE----- + ... + -----END CERTIFICATE----- + key: |- + -----BEGIN PRIVATE KEY----- + ... + -----END PRIVATE KEY-----

特徴

パブリッククラウドなどで LoadBalancer が利用可能な場合、LoadBalancer を使ったサービス公開ができます。Ingress とは異なり、クラスタ外部(多くは、パブリッククラウドのサービス上)にロードバランサーがデプロイされるため、ユーザー自身が運用する必要がないことにメリットがあります。設定例

service.type に LoadBalancer を設定することで、LoadBalancer を使ったサービス公開ができます。下記は、LoadBalancer を使用する際の例を記載しています。--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_loadbalancer_setting.yaml @@ -377,10 +377,10 @@ platform-auth: extraEnv: # Please set the URL to access - EXTERNAL_URL: "" - EXTERNAL_URL_MNG: "" + EXTERNAL_URL: "https://your-exastro.domain" + EXTERNAL_URL_MNG: "https://your-exastro-mng.domain" ingress: - enabled: true + enabled: false hosts: - host: exastro-suite.example.local paths: @@ -407,7 +407,7 @@ # ... # -----END PRIVATE KEY----- service: - type: ClusterIP + type: LoadBalancer # http: # nodePort: 30080 # httpMng:

特徴

ユーザー自身の環境でロードバランサーを準備する、もしくは、検証などの環境では NodePort を使ったサービス公開ができます。Ingress や LoadBalancer とは異なり、ネイティブな Kubernetes で利用可能です。設定例

service.type に NodePort を設定することで、NodePort を使ったサービス公開ができます。下記は、NodePort を使用する際の例を記載しています。--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_nodeport_setting.yaml @@ -377,10 +377,10 @@ platform-auth: extraEnv: # Please set the URL to access - EXTERNAL_URL: "" - EXTERNAL_URL_MNG: "" + EXTERNAL_URL: "http://10.10.10.10:30080" + EXTERNAL_URL_MNG: "http://10.10.10.10:30081" ingress: - enabled: true + enabled: false hosts: - host: exastro-suite.example.local paths: @@ -407,11 +407,11 @@ # ... # -----END PRIVATE KEY----- service: - type: ClusterIP - # http: - # nodePort: 30080 - # httpMng: - # nodePort: 30081 + type: NodePort + http: + nodePort: 30080 + httpMng: + nodePort: 30081 image: repository: "docker.io/exastro/exastro-platform-auth" tag: ""

データベース連携¶

外部データベース

データベースコンテナ

- 特徴

警告

- 設定例

警告

警告

警告

警告

- Exastro IT Automation 用データベースの設定データベースの接続情報を設定します。

表 5 共通設定 (Exastro IT Automation 用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.itaDatabaseDefinition.name

Exastro IT Automation 用データベースの定義名

不可

"ita-database"

global.itaDatabaseDefinition.enabled

Exastro IT Automation 用データベースの定義の利用有無

不可

true

global.itaDatabaseDefinition.config.DB_VENDOR

Exastro IT Automation 用データベースで使用するデータベース

可 (外部データベース利用時)

"mariadb" (デフォルト): MariaDB を利用"mysql": MySQL を利用global.itaDatabaseDefinition.config.DB_HOST

Exastro IT Automation 用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。可 (外部データベース利用時)

"mariadb"

global.itaDatabaseDefinition.config.DB_PORT

Exastro IT Automation 用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"3306"

global.itaDatabaseDefinition.config.DB_DATABASE

Exastro IT Automation 用データベースで利用するデータベース名

可 (外部データベース利用時)

"platform"

global.itaDatabaseDefinition.secret.DB_ADMIN_USER

Exastro IT Automation 用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.itaDatabaseDefinition.secret.DB_ADMIN_PASSWORD

Exastro IT Automation 用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

global.itaDatabaseDefinition.secret.DB_USER

Exastro IT Automation 用データベースに作成するDBユーザ名。指定した DB ユーザが作成される。必須

任意の文字列

global.itaDatabaseDefinition.secret.DB_PASSWORD

Exastro IT Automation 用データベースに作成するDBユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_ita_database.yaml @@ -21,13 +21,13 @@ # - {key: environment, operator: In, values: [dev]} itaDatabaseDefinition: config: - DB_VENDOR: "mariadb" - DB_HOST: "mariadb" - DB_PORT: "3306" + DB_VENDOR: "mariadb" # mariadb or mysql + DB_HOST: "your.database.endpoint" # データベースのエンドポイント + DB_PORT: "3306" # データベース接続ポート DB_DATABASE: "ITA_DB" secret: - DB_ADMIN_USER: "root" - DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm" + DB_ADMIN_USER: "your-admin-account" # データベースの管理権限を持つユーザー + DB_ADMIN_PASSWORD: "your-admin-password" # データベースの管理権限を持つユーザーのパスワード DB_USER: "ITA_USER" DB_PASSWORD: "Ch@ngeMeITADB" pfGlobalDefinition:

- Exastro 共通基盤用データベースの設定データベースの接続情報を設定します。

表 6 共通設定 (Exastro 共通基盤用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.pfDatabaseDefinition.name

認証機能用データベースの定義名

不可

"pf-database"

global.pfDatabaseDefinition.enabled

認証機能用データベースの定義の有効有無

不可

true

global.pfDatabaseDefinition.config.DB_VENDOR

認証機能用データベースで使用するデータベース

可 (外部データベース利用時)

"mariadb" (デフォルト): MariaDB を利用"mysql": MySQL を利用global.pfDatabaseDefinition.config.DB_HOST

認証機能用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。可 (外部データベース利用時)

"mariadb"

global.pfDatabaseDefinition.config.DB_PORT

認証機能用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"3306"

global.pfDatabaseDefinition.config.DB_DATABASE

認証機能用データベースで利用するデータベース名

可 (外部データベース利用時)

"platform"

global.pfDatabaseDefinition.secret.DB_ADMIN_USER

認証機能用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.pfDatabaseDefinition.secret.DB_ADMIN_PASSWORD

認証機能用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

global.pfDatabaseDefinition.secret.DB_USER

認証機能用データベースに作成するDBユーザ名。指定した DB ユーザが作成される。必須

任意の文字列

global.pfDatabaseDefinition.secret.DB_PASSWORD

認証機能用データベースに作成するDBユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_pf_database.yaml @@ -52,13 +52,13 @@ # - {key: environment, operator: In, values: [dev]} pfDatabaseDefinition: config: - DB_VENDOR: "mariadb" - DB_HOST: "mariadb" - DB_PORT: "3306" + DB_VENDOR: "mariadb" # mariadb or mysql + DB_HOST: "your.database.endpoint" # データベースのエンドポイント + DB_PORT: "3306" # データベース接続ポート DB_DATABASE: "platform" secret: - DB_ADMIN_USER: "root" - DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm" + DB_ADMIN_USER: "your-admin-account" # データベースの管理者ユーザー + DB_ADMIN_PASSWORD: "your-admin-password" # データベースの管理者ユーザのパスワード DB_USER: "pf-user" DB_PASSWORD: "Ch@ngeMePFDB" keycloakDefinition:

OASE用データベースの設定

OASE用データベースの接続情報を設定します。(OASEを利用しない場合設定不要)警告

MongoDBのユーザやデータベースを「自動払い出し( オーガナイゼーション作成 )」で利用する場合は、MONGO_HOST の指定が必要です。MONGO_ADMIN_USER がユーザやデータベースの作成・削除が可能(rootロールまたは同等の権限)である必要があります。上記の権限がない場合は「Python接続文字列( オーガナイゼーション作成 )」の指定が必要です。また、自動払い出しを利用しない場合は MONGO_HOST の指定は不要です。表 7 OASE設定 (Exastro OASE用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.mongoDefinition.config.MONGO_PROTOCOL

OASE用データベースで利用するDBのプロトコル可

"http"

global.mongoDefinition.config.MONGO_HOST

OASE用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。自動払い出しを利用しない場合は、""(空)を指定してください。可 (外部データベース利用時)

"mongo"

global.mongoDefinition.config.MONGO_PORT

OASE用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"27017"

global.mongoDefinition.secret.MONGO_ADMIN_USER

OASE用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.mongoDefinition.secret.DB_ADMIN_PASSWORD

OASE用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_mongo_database.yaml @@ -77,12 +77,12 @@ GITLAB_ROOT_TOKEN: "change-this-token" mongoDefinition: config: - MONGO_PROTOCOL: "http" - MONGO_HOST: "mongo" # "mongo" if use container. - MONGO_PORT: "27017" + MONGO_PROTOCOL: "your.protocol" # http or https + MONGO_HOST: "your.database.endpoint" # OASE用データベースのエンドポイント + MONGO_PORT: "your.port" # OASE用データベース接続ポート secret: - MONGO_ADMIN_USER: "admin" - MONGO_ADMIN_PASSWORD: "Ch@ngeMeMGAdm" + MONGO_ADMIN_USER: "your-admin-account" # OASE用データベースの管理者ユーザ + MONGO_ADMIN_PASSWORD: "your-admin-password" # OASE用データベースの管理者ユーザのパスワード exastro-it-automation: ita-api-admin: @@ -621,3 +621,4 @@ - mongo topologyKey: kubernetes.io/hostname +

データベースコンテナの無効化

データベースコンテナが起動しないように設定します。表 8 共通設定 (Exastro 共用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.databaseDefinition.name

Exastro 共用データベースの定義名

不可

"mariadb"

global.databaseDefinition.enabled

Exastro 共用データベースの定義の利用有無

不可

true

global.databaseDefinition.secret.MARIADB_ROOT_PASSWORD

Exastro 共用データベースの root アカウントに設定するパスワード(エンコードなし)

必須

任意の文字列

global.databaseDefinition.persistence.enabled

Exastro 共用データベースのデータ永続化の有効フラグ

可

"true" (デフォルト): データを永続化する"false": データを永続化しないglobal.databaseDefinition.persistence.reinstall

再インストール時にデータ領域の初期化の要否

可 (データ永続化時)

"true" (デフォルト): データを初期化(削除)する"false": データを初期化(削除)しないglobal.databaseDefinition.persistence.accessMode

永続ボリュームのアクセスモードの指定。

不可

"ReadWriteOnce"

global.databaseDefinition.persistence.size

永続ボリュームのディスク容量

可 (データ永続化時)

"20Gi"

global.databaseDefinition.persistence.volumeType

永続ボリュームのボリュームタイプ

可 (現在無効)

"hostPath" (デフォルト): Kubernetes クラスタのノード上にデータを保存(非推奨)"AKS": AKS のストレージクラスを利用global.databaseDefinition.persistence.storageClass

永続ボリュームにストレージクラスを利用する場合のクラスを指定

可 (データ永続化時)

"-" (デフォルト): ストレージクラスを指定しない。ストレージクラス名: クラウドプロバイダなどから提供されるストレージクラス名を指定。--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_disabled.yaml @@ -451,7 +451,7 @@ tag: "" mariadb: - enabled: true + enabled: false image: repository: "docker.io/mariadb" tag: "10.11"

MongoDBコンテナの無効化

MongoDBコンテナが起動しないように設定します。(OASEを利用しない場合も設定必要)表 9 MongoDB コンテナのオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

exastro-platform.mongo.enabled

MongoDB コンテナのデプロイの有無

可

true (デフォルト): MongoDB コンテナをデプロイします。false : MongoDB コンテナをデプロイしません。exastro-platform.mongo.image.repository

コンテナイメージのリポジトリ名

不可

"mongo"

exastro-platform.mongo.image.pullPolicy

イメージプルポリシー

可

IfNotPresent (デフォルト): コンテナイメージが存在しない場合のみプルAlways: 毎回必ずプルNone: プルしないexastro-platform.mongo.image.tag

コンテナイメージのタグ

不可

"6.0"

exastro-platform.mongo.persistence.enabled

Exastro 共用データベースのデータ永続化の有効フラグ

可

true (デフォルト): データを永続化するfalse: データを永続化しないexastro-platform.mongo.persistence.reinstall

再インストール時にデータ領域の初期化の要否

不可

true : データを初期化(削除)するfalse (デフォルト): データを初期化(削除)しないexastro-platform.mongo.persistence.accessMode

永続ボリュームのアクセスモードの指定。

不可

"ReadWriteOnce"

exastro-platform.mongo.persistence.size

永続ボリュームのディスク容量

可 (データ永続化時)

"20Gi"

exastro-platform.mongo.persistence.storageClass

永続ボリュームにストレージクラスを利用する場合のクラスを指定

可 (データ永続化時)

- (デフォルト): ストレージクラスを指定しない。ストレージクラス名: クラウドプロバイダなどから提供されるストレージクラス名を指定。exastro-platform.mongo.persistence.matchLabels.name

利用する永続ボリューム名を指定

不可

"コメントアウト"

exastro-platform.mongo.resources.requests.memory

メモリ要求

可

"256Mi"

exastro-platform.mongo.resources.requests.cpu

CPU要求

可

"1m"

exastro-platform.mongo.resources.limits.memory

メモリ上限

可

"2Gi"

exastro-platform.mongo.resources.limits.cpu

CPU上限

可

"4"

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_mongodb_disabled.yaml @@ -563,7 +563,7 @@ # nodePort: 30082 mongo: - enabled: true + enabled: false image: repository: "docker.io/mongo" pullPolicy: IfNotPresent @@ -621,3 +621,4 @@ - mongo topologyKey: kubernetes.io/hostname +

- 特徴

- 設定例

警告

警告

- データベースコンテナの設定データベースコンテナの root パスワードを設定します。また、データベースのデータを永続化するために利用するストレージを指定します。

表 10 共通設定 (Exastro 共用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.databaseDefinition.name

Exastro 共用データベースの定義名

不可

"mariadb"

global.databaseDefinition.enabled

Exastro 共用データベースの定義の利用有無

不可

true

global.databaseDefinition.secret.MARIADB_ROOT_PASSWORD

Exastro 共用データベースの root アカウントに設定するパスワード(エンコードなし)

必須

任意の文字列

global.databaseDefinition.persistence.enabled

Exastro 共用データベースのデータ永続化の有効フラグ

可

"true" (デフォルト): データを永続化する"false": データを永続化しないglobal.databaseDefinition.persistence.reinstall

再インストール時にデータ領域の初期化の要否

可 (データ永続化時)

"true" (デフォルト): データを初期化(削除)する"false": データを初期化(削除)しないglobal.databaseDefinition.persistence.accessMode

永続ボリュームのアクセスモードの指定。

不可

"ReadWriteOnce"

global.databaseDefinition.persistence.size

永続ボリュームのディスク容量

可 (データ永続化時)

"20Gi"

global.databaseDefinition.persistence.volumeType

永続ボリュームのボリュームタイプ

可 (現在無効)

"hostPath" (デフォルト): Kubernetes クラスタのノード上にデータを保存(非推奨)"AKS": AKS のストレージクラスを利用global.databaseDefinition.persistence.storageClass

永続ボリュームにストレージクラスを利用する場合のクラスを指定

可 (データ永続化時)

"-" (デフォルト): ストレージクラスを指定しない。ストレージクラス名: クラウドプロバイダなどから提供されるストレージクラス名を指定。--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_storage_class.yaml @@ -460,8 +460,8 @@ persistence: enabled: true accessMode: ReadWriteOnce - size: 20Gi - storageClass: "-" # e.g.) azurefile or - (None) + size: XXGi # 必要な容量に変更 + storageClass: "exastro-suite-azurefile-csi-nfs" # 利用する Storage Class を指定 matchLabels: name: pv-database matchExpressions:

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_hostpath.yaml @@ -460,7 +460,7 @@ persistence: enabled: true accessMode: ReadWriteOnce - size: 20Gi + size: XXGi # 必要な容量に変更 storageClass: "-" # e.g.) azurefile or - (None) matchLabels: name: pv-database

- Exastro IT Automation 用データベースの設定Exastro IT Automation コンテナがデータベースに接続できるようにするために、データベース連携 で作成した root アカウントのパスワードを設定します。

表 11 共通設定 (Exastro IT Automation 用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.itaDatabaseDefinition.name

Exastro IT Automation 用データベースの定義名

不可

"ita-database"

global.itaDatabaseDefinition.enabled

Exastro IT Automation 用データベースの定義の利用有無

不可

true

global.itaDatabaseDefinition.config.DB_VENDOR

Exastro IT Automation 用データベースで使用するデータベース

可 (外部データベース利用時)

"mariadb" (デフォルト): MariaDB を利用"mysql": MySQL を利用global.itaDatabaseDefinition.config.DB_HOST

Exastro IT Automation 用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。可 (外部データベース利用時)

"mariadb"

global.itaDatabaseDefinition.config.DB_PORT

Exastro IT Automation 用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"3306"

global.itaDatabaseDefinition.config.DB_DATABASE

Exastro IT Automation 用データベースで利用するデータベース名

可 (外部データベース利用時)

"platform"

global.itaDatabaseDefinition.secret.DB_ADMIN_USER

Exastro IT Automation 用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.itaDatabaseDefinition.secret.DB_ADMIN_PASSWORD

Exastro IT Automation 用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

global.itaDatabaseDefinition.secret.DB_USER

Exastro IT Automation 用データベースに作成するDBユーザ名。指定した DB ユーザが作成される。必須

任意の文字列

global.itaDatabaseDefinition.secret.DB_PASSWORD

Exastro IT Automation 用データベースに作成するDBユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_ita_setting.yaml @@ -27,7 +27,7 @@ DB_DATABASE: "ITA_DB" secret: DB_ADMIN_USER: "root" - DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm" + DB_ADMIN_PASSWORD: "your-admin-password" # 「1. データベースコンテナの設定」で設定したコンテナデータベースの root のパスワード DB_USER: "ITA_USER" DB_PASSWORD: "Ch@ngeMeITADB" pfGlobalDefinition:

- Exastro 共通基盤用データベースの設定Exastro 共通基盤のコンテナがデータベースに接続できるようにするために、「1. データベースコンテナの設定」で作成した root アカウントのパスワードを設定します。

表 12 共通設定 (Exastro 共通基盤用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.pfDatabaseDefinition.name

認証機能用データベースの定義名

不可

"pf-database"

global.pfDatabaseDefinition.enabled

認証機能用データベースの定義の有効有無

不可

true

global.pfDatabaseDefinition.config.DB_VENDOR

認証機能用データベースで使用するデータベース

可 (外部データベース利用時)

"mariadb" (デフォルト): MariaDB を利用"mysql": MySQL を利用global.pfDatabaseDefinition.config.DB_HOST

認証機能用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。可 (外部データベース利用時)

"mariadb"

global.pfDatabaseDefinition.config.DB_PORT

認証機能用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"3306"

global.pfDatabaseDefinition.config.DB_DATABASE

認証機能用データベースで利用するデータベース名

可 (外部データベース利用時)

"platform"

global.pfDatabaseDefinition.secret.DB_ADMIN_USER

認証機能用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.pfDatabaseDefinition.secret.DB_ADMIN_PASSWORD

認証機能用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

global.pfDatabaseDefinition.secret.DB_USER

認証機能用データベースに作成するDBユーザ名。指定した DB ユーザが作成される。必須

任意の文字列

global.pfDatabaseDefinition.secret.DB_PASSWORD

認証機能用データベースに作成するDBユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_pf_setting.yaml @@ -58,7 +58,7 @@ DB_DATABASE: "platform" secret: DB_ADMIN_USER: "root" - DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm" + DB_ADMIN_PASSWORD: "your-admin-password" # 「1. データベースコンテナの設定」で設定したコンテナデータベースの root のパスワード DB_USER: "pf-user" DB_PASSWORD: "Ch@ngeMePFDB" keycloakDefinition:

OASE用データベースの設定

OASE用データベースの接続情報を設定します。警告

MongoDBのユーザやデータベースを「自動払い出し( オーガナイゼーション作成 )」で利用する場合は、MONGO_HOST の指定が必要です。MONGO_ADMIN_USER がユーザやデータベースの作成・削除が可能(rootロールまたは同等の権限)である必要があります。上記の権限がない場合は「Python接続文字列( オーガナイゼーション作成 )」の指定が必要です。また、自動払い出しを利用しない場合は MONGO_HOST の指定は不要です。表 13 OASE設定 (Exastro OASE用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.mongoDefinition.config.MONGO_PROTOCOL

OASE用データベースで利用するDBのプロトコル可

"http"

global.mongoDefinition.config.MONGO_HOST

OASE用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。自動払い出しを利用しない場合は、""(空)を指定してください。可 (外部データベース利用時)

"mongo"

global.mongoDefinition.config.MONGO_PORT

OASE用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"27017"

global.mongoDefinition.secret.MONGO_ADMIN_USER

OASE用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.mongoDefinition.secret.DB_ADMIN_PASSWORD

OASE用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_mongo_setting.yaml @@ -81,8 +81,8 @@ MONGO_HOST: "mongo" # "mongo" if use container. MONGO_PORT: "27017" secret: - MONGO_ADMIN_USER: "admin" - MONGO_ADMIN_PASSWORD: "Ch@ngeMeMGAdm" + MONGO_ADMIN_USER: "your-admin-account" # OASE用データベースの管理者ユーザ + MONGO_ADMIN_PASSWORD: "your-admin-password" # OASE用データベースの管理者ユーザのパスワード exastro-it-automation: ita-api-admin: @@ -621,3 +621,4 @@ - mongo topologyKey: kubernetes.io/hostname +

MongoDBコンテナの設定

データベースのデータを永続化するために利用するストレージを指定します警告

MongoDBコンテナを利用しない場合、exastro-platform.mongo.enabled をfalseに指定して下さい。表 14 MongoDB コンテナのオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

exastro-platform.mongo.enabled

MongoDB コンテナのデプロイの有無

可

true (デフォルト): MongoDB コンテナをデプロイします。false : MongoDB コンテナをデプロイしません。exastro-platform.mongo.image.repository

コンテナイメージのリポジトリ名

不可

"mongo"

exastro-platform.mongo.image.pullPolicy

イメージプルポリシー

可

IfNotPresent (デフォルト): コンテナイメージが存在しない場合のみプルAlways: 毎回必ずプルNone: プルしないexastro-platform.mongo.image.tag

コンテナイメージのタグ

不可

"6.0"

exastro-platform.mongo.persistence.enabled

Exastro 共用データベースのデータ永続化の有効フラグ

可

true (デフォルト): データを永続化するfalse: データを永続化しないexastro-platform.mongo.persistence.reinstall

再インストール時にデータ領域の初期化の要否

不可

true : データを初期化(削除)するfalse (デフォルト): データを初期化(削除)しないexastro-platform.mongo.persistence.accessMode

永続ボリュームのアクセスモードの指定。

不可

"ReadWriteOnce"

exastro-platform.mongo.persistence.size

永続ボリュームのディスク容量

可 (データ永続化時)

"20Gi"

exastro-platform.mongo.persistence.storageClass

永続ボリュームにストレージクラスを利用する場合のクラスを指定

可 (データ永続化時)

- (デフォルト): ストレージクラスを指定しない。ストレージクラス名: クラウドプロバイダなどから提供されるストレージクラス名を指定。exastro-platform.mongo.persistence.matchLabels.name

利用する永続ボリューム名を指定

不可

"コメントアウト"

exastro-platform.mongo.resources.requests.memory

メモリ要求

可

"256Mi"

exastro-platform.mongo.resources.requests.cpu

CPU要求

可

"1m"

exastro-platform.mongo.resources.limits.memory

メモリ上限

可

"2Gi"

exastro-platform.mongo.resources.limits.cpu

CPU上限

可

"4"

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_mongodb_hostpath.yaml @@ -572,7 +572,7 @@ persistence: enabled: true accessMode: ReadWriteOnce - size: 20Gi + size: XXGi storageClass: "-" # e.g.) azurefile, local-path or - (None) matchLabels: # release: "pv-mongo" @@ -621,3 +621,4 @@ - mongo topologyKey: kubernetes.io/hostname +

データベースコンテナのProbe設定

データベースコンテナおよびMongoDBコンテナのLivenessProbe, ReadinessProbeはデフォルトで以下の設定値が適用されています。表 15 データベースコンテナのProbeオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

exastro-platform.mariadb.livenessProbe.exec.command

livenessProbee実行時に行うコマンド

不可

healthcheck.sh --su-mysql --connect --innodb_initialized

exastro-platform.mariadb.livenessProbe.initialDelaySeconds

最初のlivenessProbeを実行するまでの待機時間(秒)

可

30

exastro-platform.mariadb.livenessProbe.periodSeconds

livenessProbeを実行する間隔(秒)

可

10

exastro-platform.mariadb.livenessProbe.timeoutSeconds

livenessProbeがタイムアウトになるまでの時間(秒)

可

3

exastro-platform.mariadb.readinessProbe.exec.command

readinessProbe実行時に行うコマンド

不可

healthcheck.sh --su-mysql --connect --innodb_initialized

exastro-platform.mariadb.readinessProbe.initialDelaySeconds

最初のreadinessProbeを実行するまでの待機時間(秒)

可

30

exastro-platform.mariadb.readinessProbe.periodSeconds

readinessProbeを実行する間隔(秒)

可

10

exastro-platform.mariadb.readinessProbe.timeoutSeconds

readinessProbeがタイムアウトになるまでの時間(秒)

可

3

表 16 MongodbコンテナのProbeオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

exastro-platform.mariadb.livenessProbe.tcpSocket.port

MongoDBへアクセスするためのport番号

不可

port-mongo

exastro-platform.mariadb.livenessProbe.initialDelaySeconds

最初のlivenessProbeを実行するまでの待機時間(秒)

可

5

exastro-platform.mariadb.livenessProbe.periodSeconds

livenessProbeを実行する間隔(秒)

可

10

exastro-platform.mariadb.livenessProbe.timeoutSeconds

livenessProbeがタイムアウトになるまでの時間(秒)

可

3

exastro-platform.mariadb.readinessProbe.tcpSocket.port

MongoDBへアクセスするためのport番号

不可

port-mongo

exastro-platform.mariadb.readinessProbe.initialDelaySeconds

最初のreadinessProbeを実行するまでの待機時間(秒)

可

5

exastro-platform.mariadb.readinessProbe.periodSeconds

readinessProbeを実行する間隔(秒)

可

10

exastro-platform.mariadb.readinessProbe.timeoutSeconds

readinessProbeがタイムアウトになるまでの時間(秒)

可

3

データベースコンテナおよびMongoDBコンテナのLivenessProbe, ReadinessProbeの設定値を変更したい場合は、以下のようにパラメータを追記します。--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_database_probe_setting.yaml @@ -46,7 +46,7 @@ size: 10Gi volumeType: hostPath # e.g.) hostPath or AKS storageClass: "-" # e.g.) azurefile or - (None) - # matchLabels: + # matchLabels: # release: "stable" # matchExpressions: # - {key: environment, operator: In, values: [dev]} @@ -116,17 +116,6 @@ PLATFORM_API_HOST: "platform-api" PLATFORM_API_PORT: "8000" - ita-api-ansible-execution-receiver: - replicaCount: 1 - image: - repository: "docker.io/exastro/exastro-it-automation-api-ansible-execution-receiver" - tag: "" - pullPolicy: IfNotPresent - extraEnv: - LISTEN_PORT: "8000" - PLATFORM_API_HOST: "platform-api" - PLATFORM_API_PORT: "8000" - ita-by-ansible-execute: replicaCount: 1 image: @@ -392,20 +381,6 @@ - path: / pathType: Prefix backend: "httpMng" - tls: [] - # - secretName: chart-example-tls - # hosts: - # - chart-example.local - secrets: [] - # - name: chart-example-tls - # certificate: |- - # -----BEGIN CERTIFICATE----- - # ... - # -----END CERTIFICATE----- - # key: |- - # -----BEGIN PRIVATE KEY----- - # ... - # -----END PRIVATE KEY----- service: type: ClusterIP # http: @@ -484,6 +459,14 @@ limits: memory: "2Gi" cpu: "4" + livenessProbe: + initialDelaySeconds: XX + periodSeconds: XX + timeoutSeconds: XX + readinessProbe: + initialDelaySeconds: XX + periodSeconds: XX + timeoutSeconds: XX keycloak: enabled: true @@ -491,9 +474,6 @@ repository: "docker.io/exastro/keycloak" tag: "" pullPolicy: IfNotPresent - extraEnv: - # If you use Azure MySQL, add options like below - # KC_DB_URL_PROPERTIES: "?useSSL=false" resources: {} # requests: # memory: "256Mi" @@ -620,4 +600,12 @@ values: - mongo topologyKey: kubernetes.io/hostname - + livenessProbe: + initialDelaySeconds: XX + periodSeconds: XX + timeoutSeconds: XX + readinessProbe: + initialDelaySeconds: XX + periodSeconds: XX + timeoutSeconds: XX +

アプリケーションの DB ユーザー設定¶

設定例¶

Exastro IT Automation

Exastro 共通基盤

Keycloak

警告

- Exastro IT Automation 用データベースの設定アプリケーションが利用・作成する DB ユーザーを設定します。

表 17 共通設定 (Exastro IT Automation 用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.itaDatabaseDefinition.name

Exastro IT Automation 用データベースの定義名

不可

"ita-database"

global.itaDatabaseDefinition.enabled

Exastro IT Automation 用データベースの定義の利用有無

不可

true

global.itaDatabaseDefinition.config.DB_VENDOR

Exastro IT Automation 用データベースで使用するデータベース

可 (外部データベース利用時)

"mariadb" (デフォルト): MariaDB を利用"mysql": MySQL を利用global.itaDatabaseDefinition.config.DB_HOST

Exastro IT Automation 用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。可 (外部データベース利用時)

"mariadb"

global.itaDatabaseDefinition.config.DB_PORT

Exastro IT Automation 用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"3306"

global.itaDatabaseDefinition.config.DB_DATABASE

Exastro IT Automation 用データベースで利用するデータベース名

可 (外部データベース利用時)

"platform"

global.itaDatabaseDefinition.secret.DB_ADMIN_USER

Exastro IT Automation 用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.itaDatabaseDefinition.secret.DB_ADMIN_PASSWORD

Exastro IT Automation 用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

global.itaDatabaseDefinition.secret.DB_USER

Exastro IT Automation 用データベースに作成するDBユーザ名。指定した DB ユーザが作成される。必須

任意の文字列

global.itaDatabaseDefinition.secret.DB_PASSWORD

Exastro IT Automation 用データベースに作成するDBユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_db_user_ita.yaml @@ -28,8 +28,8 @@ secret: DB_ADMIN_USER: "root" DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm" - DB_USER: "ITA_USER" - DB_PASSWORD: "Ch@ngeMeITADB" + DB_USER: "ita-db-user" # Exastro IT Automation のアプリが使うDBユーザー + DB_PASSWORD: "ita-db-user-password" # Exastro IT Automation のアプリが使うDBユーザーのパスワード pfGlobalDefinition: config: DEFAULT_LANGUAGE: "ja"

- Keycloak 用データベースの設定アプリケーションが利用・作成する DB ユーザーを設定します。

表 18 共通設定 (Keycloak) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.keycloakDefinition.name

Keycloak の定義名

不可

keycloak

global.keycloakDefinition.enabled

Keycloak の定義の利用有無

不可

true

global.keycloakDefinition.config.API_KEYCLOAK_PROTOCOL

Keycloak API エンドポイントのプロトコル

不可

"http”

global.keycloakDefinition.config.API_KEYCLOAK_HOST

Keycloak API エンドポイントのホスト名、もしくは、FQDN

不可

"keycloak"

global.keycloakDefinition.config.API_KEYCLOAK_PORT

Keycloak API エンドポイントのポート番号

不可

"8080"

global.keycloakDefinition.config.KEYCLOAK_PROTOCOL

Keycloak エンドポイントのプロトコル

不可

"http"

global.keycloakDefinition.config.KEYCLOAK_HOST

Keycloak エンドポイントのホスト名、もしくは、FQDN

不可

"keycloak"

global.keycloakDefinition.config.KEYCLOAK_PORT

Keycloak API エンドポイントのポート番号

不可

"8080"

global.keycloakDefinition.config.KEYCLOAK_MASTER_REALM

Keycloak のマスターレルム名

不可

"master"

global.keycloakDefinition.config.KEYCLOAK_DB_DATABASE

Keycloak が利用するデータベース名

不可

"keycloak"

global.keycloakDefinition.secret.SYSTEM_ADMIN

Keycloak のマスターレルムにおける管理権限を持ったユーザ名を指定。指定した Keycloak ユーザが作成される。※KEYCLOAK_USER→SYSTEM_ADMINに変更必須

任意の文字列

global.keycloakDefinition.secret.SYSTEM_ADMIN_PASSWORD

Keycloak のマスターレルムにおける管理権限を持ったユーザに設定するパスワード(エンコードなし)※KEYCLOAK_PASSWORD→SYSTEM_ADMIN_PASSWORDに変更必須

任意の文字列

global.keycloakDefinition.secret.KEYCLOAK_DB_USER

Keycloak が使用するデータベースユーザ。指定した DB ユーザが作成される。必須

任意の文字列

global.keycloakDefinition.secret.KEYCLOAK_DB_PASSWORD

Keycloak が使用するデータベースユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_db_user_keycloak.yaml @@ -65,8 +65,8 @@ secret: SYSTEM_ADMIN: "admin" SYSTEM_ADMIN_PASSWORD: "Ch@ngeMeKCAdm" - KEYCLOAK_DB_USER: "keycloak" - KEYCLOAK_DB_PASSWORD: "Ch@ngeMeKCADB" + KEYCLOAK_DB_USER: "keycloak-db-user" # Keycloak が使うDBユーザー + KEYCLOAK_DB_PASSWORD: "keycloak-db-user-password" # Keycloak が使うDBユーザーのパスワード gitlabDefinition: config: GITLAB_PROTOCOL: "http"

- Exastro 共通基盤用データベースの設定アプリケーションが利用・作成する DB ユーザーを設定します。

表 19 共通設定 (Exastro 共通基盤用データベース) のオプションパラメータ¶ パラメータ

説明

変更

デフォルト値・選択可能な設定値

global.pfDatabaseDefinition.name

認証機能用データベースの定義名

不可

"pf-database"

global.pfDatabaseDefinition.enabled

認証機能用データベースの定義の有効有無

不可

true

global.pfDatabaseDefinition.config.DB_VENDOR

認証機能用データベースで使用するデータベース

可 (外部データベース利用時)

"mariadb" (デフォルト): MariaDB を利用"mysql": MySQL を利用global.pfDatabaseDefinition.config.DB_HOST

認証機能用データベース利用するDBデフォルト状態では、同一の Kubernetes クラスタ内にデプロイされるコンテナを指定しています。クラスタ外部の DB を利用する場合には設定が必要となります。可 (外部データベース利用時)

"mariadb"

global.pfDatabaseDefinition.config.DB_PORT

認証機能用データベースで利用するポート番号(TCP)

可 (外部データベース利用時)

"3306"

global.pfDatabaseDefinition.config.DB_DATABASE

認証機能用データベースで利用するデータベース名

可 (外部データベース利用時)

"platform"

global.pfDatabaseDefinition.secret.DB_ADMIN_USER

認証機能用データベースで利用する管理権限を持つDBユーザ名

必須

管理権限を持つDBユーザ名

global.pfDatabaseDefinition.secret.DB_ADMIN_PASSWORD

認証機能用データベースで利用する管理権限を持つDBユーザのパスワード(エンコードなし)

必須

管理権限を持つDBユーザ名のパスワード

global.pfDatabaseDefinition.secret.DB_USER

認証機能用データベースに作成するDBユーザ名。指定した DB ユーザが作成される。必須

任意の文字列

global.pfDatabaseDefinition.secret.DB_PASSWORD

認証機能用データベースに作成するDBユーザのパスワード(エンコードなし)

必須

任意の文字列

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml +++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_db_user_pf.yaml @@ -59,8 +59,8 @@ secret: DB_ADMIN_USER: "root" DB_ADMIN_PASSWORD: "Ch@ngeMeDBAdm" - DB_USER: "pf-user" - DB_PASSWORD: "Ch@ngeMePFDB" + DB_USER: "pf-db-user" # Exastro 共通基盤が使うDBユーザー + DB_PASSWORD: "pf-db-password" # Exastro 共通基盤が使うDBユーザーのパスワード keycloakDefinition: secret: SYSTEM_ADMIN: "admin"

GitLab 連携設定¶

警告

パラメータ |

説明 |

変更 |

デフォルト値・選択可能な設定値 |

|---|---|---|---|

global.gitlabDefinition.name |

GitLab の定義名 |

不可 |

gitlab |

global.gitlabDefinition.enabled |

GitLab の定義の利用有無 |

不可 |

true |

global.gitlabDefinition.config.GITLAB_PROTOCOL |

GitLab エンドポイントのプロトコル |

可 |

http |

global.gitlabDefinition.config.GITLAB_HOST |

GitLab エンドポイントへのホスト名、もしくは、FQDN |

可 |

gitlab |

global.gitlabDefinition.config.GITLAB_PORT |

GitLab エンドポイントのポート番号 |

可 |

80 |

global.gitlabDefinition.secret.GITLAB_ROOT_PASSWORD |

GitLab の root 権限アカウントのユーザーパスワード |

必須 |

任意の文字列(8文字以上で予測可能な単語等は利用不可) |

global.gitlabDefinition.secret.GITLAB_ROOT_TOKEN |

GitLab の root 権限アカウントのアクセストークン |

必須 |

アクセエストークン(平文) |

警告

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml

+++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_gitlab_setting.yaml

@@ -69,12 +69,12 @@

KEYCLOAK_DB_PASSWORD: "Ch@ngeMeKCADB"

gitlabDefinition:

config:

- GITLAB_PROTOCOL: "http"

- GITLAB_HOST: "" # "gitlab" if use container.

- GITLAB_PORT: "8080"

+ GITLAB_PROTOCOL: "接続プロトコル http or https"

+ GITLAB_HOST: "your.gitlab.endpoint" # 起動する Gitalb コンテナの公開時のURL。AAPから接続できる必要がある。

+ GITLAB_PORT: "30082" # 起動する Gitalb コンテナの公開時のポート番号

secret:

- GITLAB_ROOT_PASSWORD: "Ch@ngeMeGL"

- GITLAB_ROOT_TOKEN: "change-this-token"

+ GITLAB_ROOT_PASSWORD: "GitLabのRoot権限をユーザーパスワード"

+ GITLAB_ROOT_TOKEN: "GitLabのRoot権限を持ったトークン"

mongoDefinition:

config:

MONGO_PROTOCOL: "http"

Proxy設定¶

警告

パラメータ

|

説明

|

変更

|

デフォルト値・選択可能な設定値

|

|---|---|---|---|

global.proxyDefinition.name

|

Proxy定義名

|

不可 |

proxy-global |

global.proxyDefinition.enabled

|

Proxy定義の利用有無

|

可 |

false |

global.proxyDefinition.config.HTTP_PROXY

|

Proxy定義のHTTP_PROXY設定

|

可 |

"" |

global.proxyDefinition.config.HTTPS_PROXY

|

Proxy定義のHTTPS_PROXY設定

|

可 |

"" |

global.proxyDefinition.config.NO_PROXY

|

Proxy定義のNO_PROXY設定

追加設定がある場合のみ変更してください

|

可 |

"127.0.0.1,localhost,platform-auth,platform-api,ita-api-admin,ita-api-organization,ita-api-oase-receiver" |

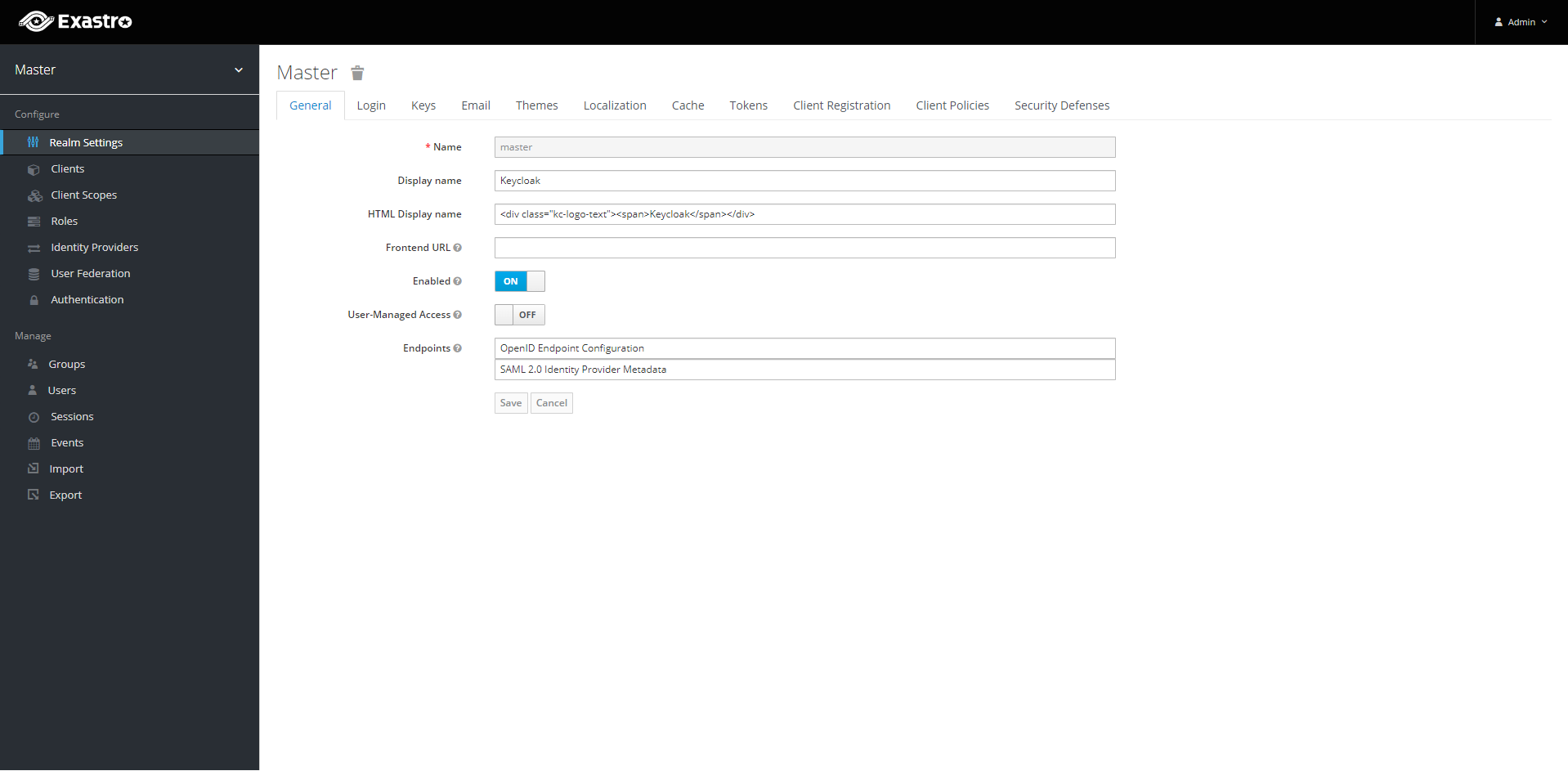

システム管理者の作成¶

パラメータ |

説明 |

変更 |

デフォルト値・選択可能な設定値 |

|---|---|---|---|

global.keycloakDefinition.name |

Keycloak の定義名 |

不可 |

keycloak |

global.keycloakDefinition.enabled |

Keycloak の定義の利用有無 |

不可 |

true |

global.keycloakDefinition.config.API_KEYCLOAK_PROTOCOL |

Keycloak API エンドポイントのプロトコル |

不可 |

"http” |

global.keycloakDefinition.config.API_KEYCLOAK_HOST |

Keycloak API エンドポイントのホスト名、もしくは、FQDN |

不可 |

"keycloak" |

global.keycloakDefinition.config.API_KEYCLOAK_PORT |

Keycloak API エンドポイントのポート番号 |

不可 |

"8080" |

global.keycloakDefinition.config.KEYCLOAK_PROTOCOL |

Keycloak エンドポイントのプロトコル |

不可 |

"http" |

global.keycloakDefinition.config.KEYCLOAK_HOST |

Keycloak エンドポイントのホスト名、もしくは、FQDN |

不可 |

"keycloak" |

global.keycloakDefinition.config.KEYCLOAK_PORT |

Keycloak API エンドポイントのポート番号 |

不可 |

"8080" |

global.keycloakDefinition.config.KEYCLOAK_MASTER_REALM |

Keycloak のマスターレルム名 |

不可 |

"master" |

global.keycloakDefinition.config.KEYCLOAK_DB_DATABASE |

Keycloak が利用するデータベース名 |

不可 |

"keycloak" |

global.keycloakDefinition.secret.SYSTEM_ADMIN |

Keycloak のマスターレルムにおける管理権限を持ったユーザ名を指定。

指定した Keycloak ユーザが作成される。

※KEYCLOAK_USER→SYSTEM_ADMINに変更

|

必須 |

任意の文字列 |

global.keycloakDefinition.secret.SYSTEM_ADMIN_PASSWORD |

Keycloak のマスターレルムにおける管理権限を持ったユーザに設定するパスワード(エンコードなし)

※KEYCLOAK_PASSWORD→SYSTEM_ADMIN_PASSWORDに変更

|

必須 |

任意の文字列 |

global.keycloakDefinition.secret.KEYCLOAK_DB_USER |

Keycloak が使用するデータベースユーザ。

指定した DB ユーザが作成される。

|

必須 |

任意の文字列 |

global.keycloakDefinition.secret.KEYCLOAK_DB_PASSWORD |

Keycloak が使用するデータベースユーザのパスワード(エンコードなし) |

必須 |

任意の文字列 |

--- /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro.yaml

+++ /home/runner/work/exastro-it-automation-docs/exastro-it-automation-docs/workspace/src/ja/2.5/installation/literal_includes/exastro_usercreate_system_manager.yaml

@@ -63,8 +63,8 @@

DB_PASSWORD: "Ch@ngeMePFDB"

keycloakDefinition:

secret:

- SYSTEM_ADMIN: "admin"

- SYSTEM_ADMIN_PASSWORD: "Ch@ngeMeKCAdm"

+ SYSTEM_ADMIN: "admin" # Exastro システムのシステム管理者のユーザー名

+ SYSTEM_ADMIN_PASSWORD: "admin-password" # Exastro システムのシステム管理者のユーザーパスワード

KEYCLOAK_DB_USER: "keycloak"

KEYCLOAK_DB_PASSWORD: "Ch@ngeMeKCADB"

gitlabDefinition:

永続ボリュームの設定¶

注釈

マネージドディスク

Kubernetes ノードのディレクトリ

特徴

パブリッククラウドで提供されるストレージサービスを利用することでストレージの構築や維持管理が不要となります。設定例

Azure のストレージを利用する場合、下記のように StorageClass を定義することで利用が可能です。詳細は、 Azure Kubernetes Service (AKS) でのアプリケーションのストレージ オプション を参照してください。1apiVersion: storage.k8s.io/v1 2kind: StorageClass 3metadata: 4 name: exastro-suite-azurefile-csi-nfs 5provisioner: file.csi.azure.com 6allowVolumeExpansion: true 7parameters: 8 protocol: nfs 9mountOptions: 10 - nconnect=8

itaGlobalDefinition: persistence: enabled: true accessMode: ReadWriteMany size: 10Gi volumeType: hostPath # e.g.) hostPath or AKS - storageClass: "-" # e.g.) azurefile or - (None) + storageClass: "azurefile" # e.g.) azurefile or - (None)

※ 下記は、データベース連携 で設定済みです。databaseDefinition: persistence: enabled: true reinstall: false accessMode: ReadWriteOnce size: 20Gi volumeType: hostPath # e.g.) hostPath or AKS - storageClass: "-" # e.g.) azurefile or - (None) + storageClass: "exastro-suite-azurefile-csi-nfs" # e.g.) azurefile or - (None)

※ 監査ログを永続ボリュームに出力する際は、以下の設定が必要となりますpfAuditLogDefinition: name: pf-auditlog persistence: - enabled: false + enabled: true reinstall: false accessMode: ReadWriteMany size: 10Gi volumeType: hostPath # e.g.) hostPath or AKS - storageClass: "-" # e.g.) azurefile or - (None) + storageClass: "exastro-suite-azurefile-csi-nfs" # e.g.) azurefile or - (None)

特徴

Kubernetes のノード上のストレージ領域を利用するため、別途ストレージを調達する必要はありませんが、この方法は非推奨のため検証や開発時のみの利用

Tip

危険

利用例

hostPath を使用した例を記載します。1# pv-database.yaml 2apiVersion: v1 3kind: PersistentVolume 4metadata: 5 name: pv-database 6spec: 7 claimRef: 8 name: pvc-mariadb 9 namespace: exastro 10 capacity: 11 storage: 20Gi 12 accessModes: 13 - ReadWriteOnce 14 persistentVolumeReclaimPolicy: Retain 15 hostPath: 16 path: /var/data/exastro-suite/exastro-platform/database 17 type: DirectoryOrCreate

1# pv-ita-common.yaml 2apiVersion: v1 3kind: PersistentVolume 4metadata: 5 name: pv-ita-common 6spec: 7 claimRef: 8 name: pvc-ita-global 9 namespace: exastro 10 capacity: 11 storage: 10Gi 12 accessModes: 13 - ReadWriteMany 14 persistentVolumeReclaimPolicy: Retain 15 hostPath: 16 path: /var/data/exastro-suite/exastro-it-automation/ita-common 17 type: DirectoryOrCreate

1# pv-mongo.yaml 2apiVersion: v1 3kind: PersistentVolume 4metadata: 5 name: pv-mongo 6spec: 7 claimRef: 8 name: volume-mongo-storage-mongo-0 9 namespace: exastro 10 capacity: 11 storage: 20Gi 12 accessModes: 13 - ReadWriteOnce 14 persistentVolumeReclaimPolicy: Retain 15 hostPath: 16 path: /var/data/exastro-suite/exastro-platform/mongo 17 type: DirectoryOrCreate

1# pv-gitlab.yaml 2apiVersion: v1 3kind: PersistentVolume 4metadata: 5 name: pv-gitlab 6spec: 7 claimRef: 8 name: pvc-gitlab 9 namespace: exastro 10 capacity: 11 storage: 20Gi 12 accessModes: 13 - ReadWriteMany 14 persistentVolumeReclaimPolicy: Retain 15 hostPath: 16 path: /var/data/exastro-suite/exastro-platform/gitlab 17 type: DirectoryOrCreate

※ 監査ログを永続ボリュームに出力する際は、以下の設定が必要となりますpfAuditLogDefinition: name: pf-auditlog persistence: - enabled: false + enabled: true reinstall: false accessMode: ReadWriteMany size: 10Gi volumeType: hostPath # e.g.) hostPath or AKS storageClass: "-" # e.g.) azurefile or - (None)

1# pv-pf-auditlog.yaml 2apiVersion: v1 3kind: PersistentVolume 4metadata: 5 name: pv-auditlog 6spec: 7 claimRef: 8 name: pvc-pf-auditlog 9 namespace: exastro 10 capacity: 11 storage: 10Gi 12 accessModes: 13 - ReadWriteMany 14 persistentVolumeReclaimPolicy: Retain 15 hostPath: 16 path: /var/log/exastro 17 type: DirectoryOrCreate

インストール¶

注釈

永続ボリュームの作成¶

# pv-database.yaml

kubectl apply -f pv-database.yaml

# pv-ita-common.yaml

kubectl apply -f pv-ita-common.yaml

# pv-mongo.yaml ※OASEを利用しない場合設定不要

kubectl apply -f pv-mongo.yaml

# pv-gitlab.yaml ※外部GitLabを利用する場合設定不要

kubectl apply -f pv-gitlab.yaml

# pv-pf-auditlog.yaml ※監査ログを永続ボリュームに出力しない場合は設定不要

kubectl apply -f pv-pf-auditlog.yaml

# 確認

kubectl get pv

NAME CAPACITY ACCESS MODES RECLAIM POLICY STATUS CLAIM STORAGECLASS REASON AGE

pv-auditlog 10Gi RWX Retain Available 26s

pv-database 20Gi RWO Retain Available 19s

pv-gitlab 20Gi RWX Retain Available 5s

pv-ita-common 10Gi RWX Retain Available 9s

pv-mongo 20Gi RWO Retain Available 5s

インストール¶

Chart Version |

Exastro Version |

Exastro IT Automation |

Exastro Platform |

リリースシナリオ |

|---|---|---|---|---|

1.0.2 |

2.1.0 |

2.0.3 |

1.4.0 |

Exastro IT Automation Version 2.0 GA リリース |

... |

... |

... |

... |

... |

1.1.x |

2.2.x |

2.1.x |

1.x.0 |

Exastro IT Automation Version 2.1 GA リリース(予定) |

Helm コマンドを使い Kubernetes 環境にインストールを行います。

helm upgrade exastro exastro/exastro --install \ --namespace exastro --create-namespace \ --values exastro.yaml

NAME: exastro LAST DEPLOYED: Sat Jan 28 15:00:02 2023 NAMESPACE: exastro STATUS: deployed REVISION: 1 TEST SUITE: None NOTES: Exastro install completion! 1. Execute the following command and wait until the pod becomes "Running" or "Completed": # NOTE: You can also append "-w" to the command or wait until the state changes with "watch command" kubectl get pods --namespace exastro 2. Get the ENCRYPT_KEY by running these commands: # Exastro IT Automation ENCRYPT_KEY kubectl get secret ita-secret-ita-global --namespace exastro -o jsonpath='{.data.ENCRYPT_KEY}' | base64 -d # Exastro Platform ENCRYPT_KEY kubectl get secret platform-secret-pf-global --namespace exastro -o jsonpath='{.data.ENCRYPT_KEY}' | base64 -d !!! Please save the output ENCRYPT_KEY carefully. !!! 3. Run the following command to get the application URL and go to the URL or go to the displayed URL: ************************* * Service Console * ************************* http://exastro-suite.example.local/ ************************* * Administrator Console * ************************* http://exastro-suite-mng.example.local/auth/ # Note: You can display this note again by executing the following command.

以下、上記の出力結果に従って操作をします。- インストール状況確認コマンドラインから以下のコマンドを入力して、インストール(サービス起動)が完了していることを確認します。

# Pod の一覧を取得 kubectl get po --namespace exastro

正常に起動している場合は、ita-migration-xxx と platform-migration-xxx が Completed 、その他すべてが Running となります。※正常に起動するまで数分かかる場合があります。NAME READY STATUS RESTARTS AGE ita-api-admin-6b8567596d-rgjms 1/1 Running 0 7h40m ita-api-oase-receiver-6b74bdff6-zmcrw 1/1 Running 0 7h40m ita-api-organization-559d7d8f89-ptphh 1/1 Running 0 7h40m ita-by-ansible-execute-5dc444c999-w6gmr 1/1 Running 0 7h40m ita-by-ansible-legacy-role-vars-listup-6d8f98895f-bvjgn 1/1 Running 0 7h40m ita-by-ansible-legacy-vars-listup-6ccd997cf-hvkzq 1/1 Running 0 7h40m ita-by-ansible-pioneer-vars-listup-6cfcfd4479-8bqst 1/1 Running 0 7h40m ita-by-ansible-towermaster-sync-6759486f8f-wrbbp 1/1 Running 0 7h40m ita-by-cicd-for-iac-7b75cc56f5-rrrvg 1/1 Running 0 7h40m ita-by-collector-7748d54f59-8j5r2 1/1 Running 0 7h40m ita-by-conductor-regularly-779ff79775-xnt29 1/1 Running 0 7h40m ita-by-conductor-synchronize-5d5485479-5df54 1/1 Running 0 7h40m ita-by-excel-export-import-6f84f97dcf-hlm4h 1/1 Running 0 7h40m ita-by-hostgroup-split-59b698f479-cxggd 1/1 Running 0 7h40m ita-by-menu-create-796bdc9c75-l79zq 1/1 Running 0 7h40m ita-by-menu-export-import-849d796bb5-5mpw2 1/1 Running 0 7h40m ita-by-oase-conclusion-b484595d7-kssv4 1/1 Running 0 7h40m ita-by-terraform-cli-execute-769d874d7-sknn6 1/1 Running 0 7h40m ita-by-terraform-cli-vars-listup-7f589cdddc-g5xz6 1/1 Running 0 7h40m ita-by-terraform-cloud-ep-execute-7f8b6d87cc-kfmfv 1/1 Running 0 7h40m ita-by-terraform-cloud-ep-vars-listup-6cccbd4899-6frcn 1/1 Running 0 7h40m ita-migration-1-3-6-lydz 0/1 Completed 0 7h40m ita-web-server-b4cd4cdf8-wkx78 1/1 Running 0 7h40m keycloak-0 1/1 Running 0 7h40m mariadb-778786f7d-ss4cq 1/1 Running 0 7h40m mongo-0 1/1 Running 0 7h40m platform-api-ffb78f578-svd5t 1/1 Running 0 7h40m platform-auth-75895d784-9hhxw 1/1 Running 0 7h40m platform-job-864c47d4f-8vvvq 1/1 Running 0 7h40m platform-migration-1-8-0-rjwr 0/1 Completed 0 7h40m platform-web-6644884657-dmwp6 1/1 Running 0 7h40m

暗号化キーのバックアップ

Exastro システムのパスワードや認証情報といった機密情報はすべて暗号化されています。必ず、下記で取得した暗号化キーをバックアップして、適切に保管してください。危険

暗号化キーを紛失した場合、バックアップデータからシステムを復旧した際にデータの復号ができなくなります。kubectl get secret ita-secret-ita-global --namespace exastro -o jsonpath='{.data.ENCRYPT_KEY}' | base64 -d

JnIoXzJtPic2MXFqRl1yI1chMj8hWzQrNypmVn41Pk8=

kubectl get secret platform-secret-pf-global --namespace exastro -o jsonpath='{.data.ENCRYPT_KEY}' | base64 -d

bHFZe2VEVVM2PmFeQDMqNG4oZT4lTlglLjJJekxBTHE=

接続確認